|

|

www.hwupgrade.it

02/07/2021 14:24 -

Linkedin, il social network di riferimento per lo scambio professionale, é al centro di un recente incidente di sicurezza. Attenzione, perà²: non si tratta di violazioni, compromissioni, o furto di dati, e non si é verificata nemmeno l'esposizione di dati privati degli utenti. La questione é più sottile: "qualcuno" non ·

www.hdblog.it

28/06/2021 21:19 -

Nobelium torna all'attacco dopo aver compromesso le attività di SolarWinds lo scorso anno e del Governo statunitense appena un mese fa: ਠMicrosoft a lanciare l'allarme tramite il suo Threat Intelligence Center che, secondo quanto riferito, ha individuato movimenti sospetti che hanno messo potenzialmente in pericolo ·

www.ilsoftware.it

08/07/2021 15:16 -

Di recente é stata pubblicata RockYou2021, una lista contenente qualcosa come 8,4 miliardi di password utilizzate attualmente o in passato da utenti di tutto il mondo su una vasta schiera di servizi online. RockYou2021 é una sorta di compendio di credenziali rastrellate dai criminali informatici nel corso di ·

www.ilsoftware.it

08/07/2021 12:15 -

Tor Browser é uno degli strumenti da preferire quando si muove navigare sul Web in totale anonimato. Il meccanismo crittografico "a cipolla" fa sì che nessuno degli attori che partecipano alla comunicazione possano risalire all'identità dell'utente o ai dati che questi desidera trasferire all'interno della rete Tor o ·

www.ictbusiness.it

26/07/2021 13:15 -

LemonDuck ਠancora un problema, anzi ਠun problema sempre pi๠grosso. Microsoft ha diffuso un'allerta di sicurezza su una minaccia che era già emersa nel 2019 come botnet finalizzata all'estrazione di criptovaluta attraverso le macchine colpite. Nella sua forma originaria, questa botnet mirava a installare payload ·

www.ilsoftware.it

19/07/2021 19:17 -

Ogni giorno quando usate il browser web, rispondete alle email, inviate moduli compilati da una pagina web ed effettuate altre attività avvengono processi di crittografia simmetrica e asimmetrica, a volte a vostra insaputa. La crittografia simmetrica é utilizzata quotidianamente in molte industrie importanti nel ·

www.ictbusiness.it

03/08/2021 15:15 -

Gli attacchi di supply chain sono una delle tendenze pi๠forti nel panorama del crimine informatico: non solo cresce il loro numero, ma aumenta il grado complessità e sofisticazione di queste minacce. La European Union Agency for Cybersecurity (Enisa) stima che quest'anno gli attacchi che prendono di mira la catena ·

www.ilsoftware.it

05/08/2021 16:20 -

TIM e Sparkle in collaborazione con Università di Trieste e CNR mostrano l'utilizzo della comunicazione quantistica per garantire massima sicurezza negli scambi di informazioni sulle reti di telecomunicazioni. TIM e Sparkle, in occasione del G20 di Trieste, hanno partecipato alla realizzazione della prima dimostrazione ·

edge9.hwupgrade.it

13/08/2021 14:15 -

La multinazionale statunitense NETGEAR, leader nelle soluzioni wireless per la connessione domestica, in ufficio e in mobilità , ha annunciato l'implementazione di una serie di nuove funzionalità per Armor, una soluzione avanzata che protegge non solo la rete ma anche i singoli dispositivi intelligenti da virus, ·

www.hwupgrade.it

03/08/2021 17:15 -

Nel corso della giornata di ieri la società di sicurezza informatica KELA ha pubblicato un rapporto che approfondisce lo stato del mercato Initial Access Broker. Di cosa si tratta? Gli Initial Access Broker, o IAB, sono individui o gruppi che sono riusciti ad ottenere l'accesso ad una rete o un sistema aziendale ·

www.tomshw.it

24/08/2021 10:18 -

Acronis ha reso noto lâaggiornamento del Report Acronis sulle minacce digitali 2021, che offre dettagli sui trend delle minacce digitali che gli esperti dellâazienda stanno monitorando. Pubblicato in occasione dellâevento Black Hat 2021, di cui Acronis é uno sponsor Diamond, il report indica che le piccole e medie ·

www.ilsoftware.it

06/08/2021 13:16 -

Da cosa dipende la sicurezza dei moderni algoritmi crittografici: prendiamo come esempio RSA e vediamo quali sono le principali minacce che minano alla riservatezza, all'integrità e all'autenticità dei dati. La crittografia RSA (prende il nome dai suoi inventori Rivest-Shamir-Adleman che presentarono l'algoritmo nel ·

www.fastweb.it

14/09/2021 09:20 -

Spesso, in fase di registrazione a un sito o a un'applicazione, ci ritroviamo a fare i conti con la scelta della password. Si tratta di un momento complesso, in cui si cerca di trovare la combinazione giusta da ricordare ma, al contempo, capace di mettere i bastoni tra le ruote ai criminali del web. Altre volte, invece ·

edge9.hwupgrade.it

04/10/2021 17:15 -

Nozomi Networks Labs ha identificato una serie di vulnerabilità sui PLC di sicurezza di Mitsubishi e GX Works3. Nello specifico, sono stati rilevati alcuni problemi nel protocollo di autenticazione MELSOFT. Se singolarmente nessuno di questi bug consente a un attaccante di violare i sistemi, concatenandoli potrebbe ·

www.ictbusiness.it

22/10/2021 11:16 -

Un nuovo grande cyberattacco con furto di dati fa discutere le cronache: la vittima ਠSiae, la Società Italiana degli Autori ed Editori. Un hackeraggio, poi rivendicato dal gruppo noto come Everest, ha permesso di sottrarre all'associazione circa 60 gigabyte di dati, corrispondenti a circa 28mila documenti ·

www.ilsoftware.it

02/12/2021 12:17 -

Agendo sull'impostazione Gestione remota disponibile nell'interfaccia di amministrazione del router, di solito da rete locale digitando 192.168.1.1 o 192.168.0.1 nella barra degli indirizzi del browser, oppure nell'app fornita dal produttore del router o dal provider Internet. In altre parole per collegarsi al router ·

www.ilsoftware.it

25/11/2021 10:21 -

Usare password deboli, facili da indovinare con attacchi Brute Force, é il miglior modo Per lasciare che i propri dati cadano nelle mani di malintenzionati e criminali informatici.

www.ictbusiness.it

15/12/2021 15:16 -

Una maxi truffa a base di falsi Green Pass ਠstata scoperta in Italia dalla Polizia Postale, scoperchiando l'ennesimo caso di attività cybercriminale capace di sfruttare le paure, la disinformazione e anche la disonestà di alcuni cittadini in tempi di pandemia. Un gruppo di cybercriminali ha diffuso falsi ·

www.windowsblogitalia.com

03/02/2022 16:16 -

Stando a quanto riporta Microsoft, nel 2021 sarebbero aumentati i rischi legati allâidentità digitale presa sempre più di mira dalle organizzazioni di cybercriminali rendendo le misure di sicurezza di autenticazione a più fattori, biometriche o tramite codici di verifica sempre più fondamentali. A testimoniarlo sono i ·

www.hwupgrade.it

19/01/2022 17:27 -

Crypto.com, uno tra i più popolari servizi di cambio di criptovalute, ha sospeso la possibilità di prelevare fondi per parecchie ore e in seguito chiesto agli utenti di resettare l'autenticazione a due fattori. We have a small number of users reporting suspicious activity on their accounts. We will be pausing ·

www.ilsoftware.it

19/01/2022 17:28 -

Alcune aziende private incentivano attraverso programmi bug bounty la segnalazione responsabile di vulnerabilità e problemi di sicurezza ma per gli altri sviluppatori software e nel caso degli enti pubblici non é così. Il concetto di hacking etico non esiste nel nostro Paese, almeno a livello normativo. Una lacuna da ·

www.ilsoftware.it

23/02/2022 07:13 -

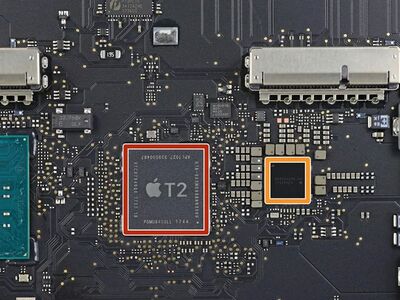

Apple ha presentato il chip T2 nel 2018: si tratta di uno strumento di sicurezza che include al suo interno una CPU A10 di derivazione ARM a 64 bit (ARMv8.1-A) e una CPU secondaria ARMv7-A a 32 bit che si occupa di gestire la cosiddetta Secure Enclave, un sottosistema dedicato isolato dal processore principale che ·

www.cloud-tech.eu

24/02/2022 16:16 -

D-Link ha annunciato la disponibilità del nuovissimo Nuclias Cloud SD-WAN Gateway (DBG-2000). à completamente gestito in-cloud e include una vasta gamma di funzioni di sicurezza, rendendolo perfetto per le aziende che vogliono fornire reti facili da gestire e sicure per più aree. Il gateway Nuclias Cloud SD-WAN é ·

www.hwupgrade.it

17/03/2022 14:18 -

Per chi vuole avviare un e-commerce online nel modo più semplice possibile, le proposte tra cui scegliere sono davvero molte. Tra le più utilizzate, non si puಠnon prendere in considerazione Woocommerce. La soluzione di e-commerce che funziona grazie al CMS Wordpress. Grazie ad un hosting WooCommerce e ad un sito ·

|

|