|

|

www.tomshw.it

17/01/2020 18:03 -

Insomma meglio un grosso Rubino oggi che una statua a tuo nome domani · in volta qualcosa di nuovo.…

Come avvenga questo Processo creativo é presto detto.

www.tomshw.it

15/07/2020 08:03 -

· delle immagini, dei codici dannosi per rubare segretamente le informazioni sulle carte di · i dati rubati vengono trasmessi sotto forma di file immagine per nascondere il Processo di esfiltrazione ·

www.hdblog.it

24/08/2020 08:04 -

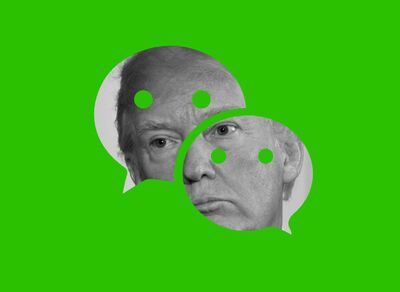

· servizio dal suolo americano, accusando WeChat di rubare i dati personali degli utenti e di · ban sia stato imposto dall'alto, senza regolare Processo.

www.hdblog.it

25/09/2020 17:00 -

· 8nm (custom); si tratta in pratica di un Processo adattato e nuovo che, almeno al momento, sembra · che tutti stiamo sperimentando.

www.vice.com

20/10/2020 10:00 -

· Nella mia comunità , se vuoi una ragazza puoi rubarla, in pratica. Ecco perchà©, quando ero · brutalmente. Non coinvolgiamo la polizia nei nostri processiâla punizione é in genere assegnata dal buliba ·

www.kaspersky.it

03/11/2020 09:04 -

· Per consentire il movimento rapido dei fondi rubati, i cybercriminali di solito aprono molti · contante attraverso ulteriori trasferimenti, allora il Processo coinvolge società fittizie che operano a ·

www.tvblog.it

06/12/2020 17:05 -

· e straordinario nello stesso tempo. E che se ruba tempo ad altro ha un perchà©. à in · raccontati aumentava la mia età . La capacità di processare informazioni cambia, lâimpatto emotivo si mitiga. Capisco ·

www.why-tech.it

17/01/2019 17:06 -

Essendo un Processo molto lento é ovviamente sconsigliabile attuarlo ad ·

wizblog.it

10/03/2019 23:05 -

·, si tratta di attacchi che mirano a rubare dati e informazioni degli utenti, intercettando le · usate dai due comunicanti principali, in questo Processo, lâhacker sottrae le informazioni prima che ·

www.nrsgamers.it

16/03/2019 20:01 -

· . Innanzitutto controlla e registra tutti i processi in esecuzione sul vostro computer, cercando · il governo cinese dovranno accontentarsi dei dati rubati ai propri concittadini. Almeno per ora. ·

www.outofbit.it

08/04/2019 21:02 -

· ne accorgiamo. Ci sono quindi virus che possono rubare i dati sensibili personali (con tutte le · prevenire e monitorare costantemente le attività Â e i processi eseguiti sul pc. Grazie a una potente ·

www.allmobileworld.it

11/04/2019 00:03 -

Inoltre, lâintero Processo di recupero non richiede alcuna competenza tecnica.

www.tomshw.it

02/05/2019 13:04 -

· Quake, passಠin seguito per lunghi processi di sviluppo che culminarono nella pubblicazione allâ · bisogna collaborare con il proprio team per rubare la bandiera avversaria e portarla alla propria ·

www.ilsussidiario.net

20/05/2019 08:02 -

· istituzioni scolastiche pienamente autonome che sappia avviare processi di innovazione virtuosi, come sopra ho · Papa Francesco: âSoffocare i sogni e rubare la speranza é il risvolto più inquietante ·

pulgarias.wordpress.com

28/06/2019 06:01 -

· flussi finanziari lontano dagli Stati Uniti é un Processo di una certa entità .

www.ilsussidiario.net

19/07/2019 07:01 -

Nel 2014, fu un Processo voluto?

popcorntv.it

31/08/2019 15:04 -

Un film spesso usa il lungo Processo intellettuale di combinare le arti della cinematografia, del · rispetto alle altre forme d'arte, spesso ruba le sue concezioni per basarsi sulle idee gi ·

assodigitale.it

19/09/2019 05:03 -

· utilizzare l'IA per accelerare il Processo di identificazione delle politiche di sicurezza · interno dell'organizzazione.

www.wallstreetitalia.com

24/09/2019 16:01 -

· delle società fintech, le quali potrebbero rubare fette importanti di mercato ai big player · costi e per imprimere unâaccelerazione al Processo di trasformazione in corso.

www.kaspersky.it

16/10/2019 00:03 -

· aziende tali valutazioni sono parte integrante del Processo di revisione salariale ed é per questo · di sicurezza.

www.kaspersky.it

15/11/2019 13:01 -

·, gli oggetti di gioco o le credenziali rubati sono stati disponibili anche su noti siti d · la scansione completa della memoria, lâanalisi dei processi, lâispezione del codice e altro ancora. ·

www.iphoneitalia.com

01/06/2020 14:07 -

· sono ulteriori dettagli su come funziona esattamente il Processo di tracciamento, ma ਠcomunque la prima · messaggio.

www.ictbusiness.it

18/12/2020 14:00 -

· i criminali tentino di utilizzare le password rubate entro quattro ore dall'attacco di phishing · sito Web maligno puಠautomatizzare il Processo di acquisizione e di riproduzione dell'autenticazione ·

www.fastweb.it

02/02/2020 00:03 -

Alla fine del Processo veniamo invitati condividere il post per ricevere il ·

|

|