|

|

www.ilsoftware.it

02/12/2021 12:17 -

Agendo sull'impostazione Gestione remota disponibile nell'interfaccia di amministrazione del router, di solito da rete locale digitando 192.168.1.1 o 192.168.0.1 nella barra degli indirizzi del browser, oppure nell'app fornita dal produttore del router o dal provider Internet. In altre parole per collegarsi al router ·

www.ictbusiness.it

24/11/2021 06:15 -

Le previsioni di Kaspersky per il 2022 ci confermano che il mondo del cybercrimine ਠdecisamente inclusivo: c'ਠspazio per le minacce sofisticate e complesse, create da mani esperte, ma anche per gli attacchi massificati. C'ਠspazio per le tendenze emergenti, come gli attacchi di supply chain, ma non sono certo ·

www.windowsblogitalia.com

03/02/2022 16:16 -

Stando a quanto riporta Microsoft, nel 2021 sarebbero aumentati i rischi legati allâidentità digitale presa sempre più di mira dalle organizzazioni di cybercriminali rendendo le misure di sicurezza di autenticazione a più fattori, biometriche o tramite codici di verifica sempre più fondamentali. A testimoniarlo sono i ·

www.ilsoftware.it

19/01/2022 17:28 -

Alcune aziende private incentivano attraverso programmi bug bounty la segnalazione responsabile di vulnerabilità e problemi di sicurezza ma per gli altri sviluppatori software e nel caso degli enti pubblici non é così. Il concetto di hacking etico non esiste nel nostro Paese, almeno a livello normativo. Una lacuna da ·

www.ilsoftware.it

23/02/2022 07:13 -

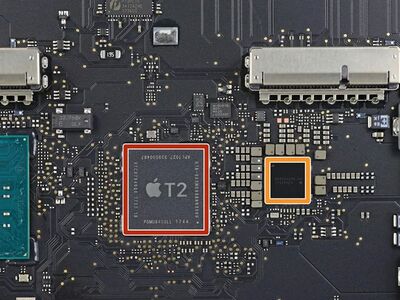

Apple ha presentato il chip T2 nel 2018: si tratta di uno strumento di sicurezza che include al suo interno una CPU A10 di derivazione ARM a 64 bit (ARMv8.1-A) e una CPU secondaria ARMv7-A a 32 bit che si occupa di gestire la cosiddetta Secure Enclave, un sottosistema dedicato isolato dal processore principale che ·

www.ilsoftware.it

25/02/2022 11:15 -

Siete stati invitati a partecipare a una videoconferenza ma non siete certi che la webcam del dispositivo che state utilizzando sia configurata correttamente? Volete controllare l'inquadratura prima di collegarvi per verificare che sia tutto a posto? In ogni caso va sempre tenuto presente che la fotocamera integrata in ·

edge9.hwupgrade.it

11/05/2022 16:15 -

Nell'ultimo anno le minacce dei cyber criminali sono cresciute in modo esponenziale: la pandemia ha certamente contribuito, cosଠcome lo farà anche il conflitto bellico tra Ucraina e Russia. Questi attacchi avranno un impatto notevole impatto economico sull'economia: le stime parlano di oltre 10,5 trilioni di dollari ·

www.tomshw.it

12/05/2022 11:17 -

Software 2FA â Cosâé e perchà© é importante lâautenticazione a due fattori di Andrea Ferrario | giovedì 12 Maggio 2022 12:03 8 min vai ai commenti Più informazioni su 2FA Autenticazione a due fattori Cybersicurezza Password Software 2FA é lâacronimo di âtwo-factor authenticationâ, e tutti noi, più o meno ·

notebookitalia.it

17/06/2022 06:19 -

di Laura Benedetti 1 ora fa Kingston IronKey Vault Privacy (VP80ES), SSD esterno con crittografia hardware Home News Commenta Kingston IronKey Vault Privacy 80 External SSD (VP80ES) é il primo innovativo SSD esterno indipendente dal sistema operativo di Kingston con touch-screen e crittografia hardware per la ·

www.windowsblogitalia.com

20/06/2022 14:15 -

Microsoft offre corsi gratis per formare esperti di sicurezza informatica di Alexandre Milli, 20 giugno 2022, 14:00 20 giugno 2022, 14:00 Microsoft Italia ha annuncia Cybersecurity Skilling, un piano di training e certificazioni online e in presenza gratuito per formare nuovi professionisti di sicurezza informatica. ·

www.hwupgrade.it

08/07/2022 08:15 -

QNAP ha diramato un bollettino di sicurezza in cui avverte i possessori dei propri NAS dell'esistenza di una nuova minaccia, il ransomware Checkmate, capace di cifrare i dati sul dispositivo se non si presta attenzione o non si prendono le contromisure adeguate. Secondo l'azienda taiwanese, gli attacchi colpiscono i ·

www.ilsoftware.it

03/08/2022 10:15 -

mercoledì 3 agosto 2022 di Michele Nasi 172 Letture Come installare una VPN Differenze tra la configurazione manuale di una VPN e l'installazione di un servizio VPN a pagamento. Cosa cambia e quali aspetti tenere in considerazione. Tweet Le VPN (Virtual Private Network) sono soluzioni che in passato erano utilizzate ·

www.tomshw.it

18/07/2022 11:17 -

Software Un phishing a tema PayPal ruba le identità online, attenti! di Marco Doria | lunedì 18 Luglio 2022 12:00 2 min vai ai commenti Più informazioni su Cybersicurezza furto di identità PayPal Phishing Software Questo kit phishing, analizzato di recente dai ricercatori di Akamai, consente di fare molto di più ·

notebookitalia.it

31/07/2022 11:45 -

di Palma Cristallo 1 ora fa Kingston IronKey Locker+ 50 (LP50), la chiavetta USB con crittografia hardware Home News Commenta Kingston IronKey Locker+ 50 (LP50) offre protezione dagli attacchi Brute Force e BadUSB con crittografia XTS-AES, opzione multi -Password con modalità complesse/di passphrase e backup personale ·

www.ilsoftware.it

21/07/2022 15:16 -

giovedì 21 luglio 2022 di Michele Nasi 39 Letture Desktop remoto: Windows 11 blocca gli account dopo 10 accessi sbagliati Microsoft rivela che Windows 11 puಠbloccare gli account dopo 10 tentativi di accesso con una Password errata.

www.ilsoftware.it

05/08/2022 11:17 -

venerdì 5 agosto 2022 di Michele Nasi 86 Letture Attacco ai server SSH: il malware RapperBot raccoglie l'eredità di Mirai Fortinet segnala la scoperta di un malware che amplia il raggio d'azione di Mirai (si concentrava essenzialmente sui dispositivi IoT) per attaccare server SSH basati su Linux. Come si comporta la ·

www.ilsoftware.it

12/10/2022 09:15 -

mercoledì 12 ottobre 2022 di Michele Nasi 293 Letture Accesso bloccato a Windows dopo 10 tentativi errati: cosa significa Microsoft introduce una nuova misura di sicurezza in tutte le versioni di Windows: accesso al sistema bloccato dopo la digitazione errata della Password per 10 volte consecutive.

www.ictbusiness.it

14/10/2022 09:17 -

Meglio una crittografia software o una crittografia hardware, basata sull'utilizzo di un drive Usb, per proteggere i dati aziendali? A detta di Kingston Technology, la prima opzione comporta troppi rischi mentre i drive Usb con crittografia hardware offrono diversi vantaggi. Ci spiega perchà© Stefania Prando, ·

www.windowsblogitalia.com

04/11/2022 16:16 -

Microsoft Digital Defense Report: furti di credenziali aumentati del 70% nel 2022 di Alexandre Milli, 4 novembre 2022, 16:00 4 novembre 2022, 16:00 Microsoft ha pubblicato i risultati del Digital Defense Report 2022, un resoconto delle principali minacce informatiche di questâanno. Cyber-attacchi sempre più sofisticati ·

www.html.it

16/12/2022 14:17 -

HOME Privacy e sicurezza WordPress: botnet GoTrim usata per accedere ai siti Una nuova campagna prende di mira WordPress, per rubare la Password di amministrazione e diffondere virus e compiere altre malefatte.

www.ilsoftware.it

22/12/2022 20:34 -

giovedì 22 dicembre 2022 di Michele Nasi 372 Letture Zerobot approfitta delle vulnerabilità nei server Apache per diffondersi Il malware Zerobot adesso aggredisce anche i server Apache esposti in rete ma conserva le sue storiche abilità prendendo di mira una vasta schiera di dispositivi IoT, firewall, router e ·

www.ilsoftware.it

01/02/2019 14:03 -

Vi abbiamo detto in tutte le salse quanto sia importante installare gli aggiornamenti che Microsoft distribuisce mensilmente in occasione del suo "patch day" (il secondo martedì del mese). Installare le patch per le varie versioni di Windows é fondamentale, limitandosi perಠa quelle che risolvono problematiche legate ·

www.ilsoftware.it

06/02/2019 13:02 -

Del protocollo RDP (Remote Desktop Protocol), ideato da Microsoft e comunemente utilizzato per amministrare in modalità remota i sistemi Windows, avevamo parlato giusto qualche giorno fa: RDP, cos'é e perchà© gli attacchi Brute Force sono in aumento.

www.chimerarevo.com

11/02/2019 20:02 -

Per far divertire un poâ di tempo i vostri bambini vorreste scoprire come trovare video divertenti YouTube visto che la piattaforma di Google ne é piena zeppa. In questa nuova guida odierna vi elencheremo una serie di soluzioni per cercarli in pochi e semplici passaggi. Il primo metodo che vi consigliamo di utilizzare ·

|

|