|

|

www.chimerarevo.com

11/02/2019 22:04 -

Sulla piazza é possibile trovare diverse app per riconoscere canzoni utilizzando il vostro smartphone/tablet Android o iOS ma, con questo articolo, noi di ChimeraRevo abbiamo deciso di selezionare le migliori disponibili in questo momento. Partiamo subito proponendovi lâapplicazione più famosa al mondo per identificare ·

www.chimerarevo.com

12/02/2019 08:04 -

Visto che avete bisogno di tradurre una versione di latino abbastanza complessa, state cercando una soluzione per poterlo fare in maniera immediata. In questo nuovo tutorial odierno abbiamo deciso di raggruppare varie soluzioni per riuscire a trovare il miglior dizionario latino online e per smartphone â tablet adatto ·

www.ilsoftware.it

20/02/2019 09:08 -

GandCrab é uno dei ransomware che nel corso degli ultimi mesi hanno fatto più danni su scala mondiale. Durante tutto il 2018 la minaccia ha registrato una continua evoluzione diffondendosi in rete sotto vesti sempre diverse. Il ransomware, probabilmente di origine russa, é stato distribuito attraverso molteplici canali ·

www.ilsoftware.it

26/03/2019 21:01 -

Sin da quando venne portato al debutto Windows 95, il prompt dei comandi é parte integrante del sistema operativo Microsoft. Esso permette di eseguire rapidamente comandi di ogni genere usando interfaccia di tipo testuale. Nonostante nelle ultime versioni di Windows 10 sia stato progressivamente sostituito da ·

www.tomshw.it

29/03/2019 16:04 -

âAlexa, mi si é imballato il PC, chiama lâassistenza tecnicaâ, âAlexa, qual é il numero della pratica XXXX?â o ancora âAlexa, mi ricordi il codice di accesso alla cartella documenti condivisi?â. No, non é fantascienza, ma quello che potrà succedere a breve nelle aziende grazie allâintroduzione di Amazonâs Alexa for ·

www.altroconsumo.it

01/04/2019 18:02 -

Altroconsumo rispetta i tuoi dati personali. Perchà© usiamo i cookie? Utilizziamo solo i nostri cookie e quelli di terze parti per migliorare la qualità della navigazione, per offrire contenuti personalizzati, per elaborare statistiche, per fornirti pubblicità in linea con le tue preferenze e agevolare la tua ·

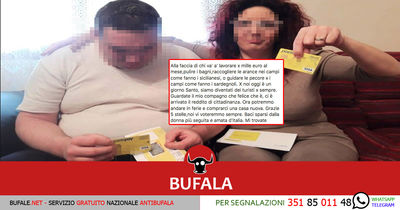

www.bufale.net

28/04/2019 15:04 -

Alla faccia di chi vaâ aâ lavorare x mille euro al mese,pulire i bagni,raccogliere le arance nei campi come fanno i sicilianesi, o guidare le pecore x i campi come fanno i sardegnoli. X noi oggi é un giorno Santo, siamo diventati dei turisti x sempre. Guardate il mio compagno che felice che é, ci é arrivato il reddito ·

www.ilsoftware.it

13/05/2019 21:01 -

Emergono nuovi dettagli su un'aggressione che sarebbe stata posta in essere da un gruppo di hacker russi ai danni di quattro società specializzate nella progettazione, nello sviluppo e nella commercializzazione di soluzioni per la sicurezza informatica. I membri del team Fxmsp affermano di essere in possesso del codice ·

www.ilsoftware.it

14/05/2019 21:01 -

Nel corso del "patch day" odierno Microsoft ha rilasciato un'importantissima patch che consente di risolvere una preoccupante lacuna di sicurezza scoperta nella funzionalità Desktop remoto di Windows e in particolare nei servizi che ne sovrintendono le varie operazioni (Remote Desktop Services o Terminal Services): ne ·

www.ilsoftware.it

18/07/2019 13:02 -

Effettuando il login in Windows 10 con un account utente Microsoft, il sistema operativo provvede a trasferire alcune informazioni sui server cloud dell'azienda di Redmond per poi trasmetterle agli altri dispositivi Windows 10 dove é in uso il medesimo account. Per impostazione predefinita, quando si usa un account ·

www.hwupgrade.it

19/08/2019 20:01 -

Key Negotiation of Bluetooth - o KNOB - é questo il nome di un attacco che sfrutta una vulnerabilità (CVE-2019-9506) scoperta di recente che affligge lo standard Bluetooth e puಠconsentire a criminali o semplici malintenzionati di intercettare il flusso di comunicazioni che avviene tra due dispositivi interconnessi tra ·

www.ilsoftware.it

13/08/2019 15:02 -

I router 4G che accolgono una scheda SIM dei vari operatori, sia i più noti che gli MVNO (operatori virtuali di rete mobile) stanno diventando sempre più diffusi tra gli utenti. Si tratta infatti di dispositivi utilissimi in molteplici circostanze: quando si vuole abbandonare il contratto di accesso da postazione fissa ·

www.androidpit.it

24/09/2019 13:03 -

Android 10 é ufficiale e sta raggiungendo i primi dispositivi dopo aver debuttato sui Google Pixel. Alcune delle nuove funzionalità di Android 10 sono state a lungo richieste dagli utenti, altre rispondono alle crescenti preoccupazioni sulla privacy. Google ha lavorato parecchio su questo aggiornamento software ed in ·

www.hdblog.it

27/01/2021 19:16 -

MSI si conferma tra i top partner di Intel e annuncia in Italia la nuova gamma di schede madri basate sui pi๠recenti chipset Intel serie 500 (socket LGA 1200), ottimizzati per supportare al meglio i processori desktop Core 11a gen Rocket Lake-S, annunciati a inizio gennaio in occasione del CES 2021. I nuovi modelli ·

www.hwupgrade.it

20/02/2021 00:16 -

Inizia la storia di Android 12 e inzia con il rilascio della prima Developer Preview ossia la prima vera versione, anche se solo in Beta, del nuovo sistema operativo di Google. In questo caso non c'é solamente il rilascio di Android 12 ma anche la classica roadmap che permette di capire come si evolverà lo sviluppo ·

www.iphoneitalia.com

23/04/2021 18:16 -

Affinchà© gli hacker possano rubare queste informazioni private, dovrebbero eseguire un attacco Brute Force o ·

www.hwupgrade.it

24/04/2021 12:16 -

I ricercatori della Technische Universitat Darmstadt in Germania hanno individuato una vulnerabilità nella funzionalità AirDrop dell'ecosistema Apple che consentirebbe, se adeguatamente sfruttata, di ottenere il numero di telefono e l'indirizzo email di un utente iPhone. AirDrop é una funzionalità di trasferimento ·

www.html.it

20/05/2021 09:16 -

Quanto tempo si perde per comunicare ad un sistema che si é degli esseri umani e non dei robot? Secondo una recente stima operata da Cloudflare molto più di quanto non si potrebbe pensare, tutta colpa di CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) e del suo funzionamento spesso ·

www.tomshw.it

06/07/2021 16:15 -

Lâascesa delle criptovalute ha alimentato il crimine informatico in svariati modi. Fin dalla sua nascita, il Bitcoin ha facilitato una serie di attività illecite, dal riciclaggio di denaro ai riscatti ransomware, portando a una crescita di questo genere di attacchi che sembra tuttora inarrestabile. Sempre più spesso, ·

www.metalhead.it

06/06/2021 15:16 -

AGM Productions é lieta di presentare un nuovo video e singolo di Antonio Giorgio tratto da quello che sarà il nuovo album âIMAJICA (The Mystic World)â (che sarà un lavoro lungo sui 70 minuti e previsto per lâAutunno e tra gli ospiti avrà anche Mark Vanderbilt in duetto con Antonio, lo storico cantante originario dei ·

www.ilsoftware.it

08/07/2021 12:15 -

Tor Browser é uno degli strumenti da preferire quando si muove navigare sul Web in totale anonimato. Il meccanismo crittografico "a cipolla" fa sì che nessuno degli attori che partecipano alla comunicazione possano risalire all'identità dell'utente o ai dati che questi desidera trasferire all'interno della rete Tor o ·

www.ictbusiness.it

26/07/2021 13:15 -

LemonDuck ਠancora un problema, anzi ਠun problema sempre pi๠grosso. Microsoft ha diffuso un'allerta di sicurezza su una minaccia che era già emersa nel 2019 come botnet finalizzata all'estrazione di criptovaluta attraverso le macchine colpite. Nella sua forma originaria, questa botnet mirava a installare payload ·

www.ilsoftware.it

19/07/2021 19:17 -

Ogni giorno quando usate il browser web, rispondete alle email, inviate moduli compilati da una pagina web ed effettuate altre attività avvengono processi di crittografia simmetrica e asimmetrica, a volte a vostra insaputa. La crittografia simmetrica é utilizzata quotidianamente in molte industrie importanti nel ·

www.ictbusiness.it

03/08/2021 15:15 -

Gli attacchi di supply chain sono una delle tendenze pi๠forti nel panorama del crimine informatico: non solo cresce il loro numero, ma aumenta il grado complessità e sofisticazione di queste minacce. La European Union Agency for Cybersecurity (Enisa) stima che quest'anno gli attacchi che prendono di mira la catena ·

|

|